Я часто сталкиваюсь с SHA-256 в реальных задачах. SHA-256 — это хеш-функция, которую я использую для проверки целостности данных и как часть криптографических протоколов. Здесь я постараюсь объяснить её просто и по делу.

- Что такое SHA-256

- История и стандартизация SHA-256

- Алгоритм sha 256: обзор архитектуры

- Предварительная обработка и разбиение на блоки

- Формат блока и порядок байтов

- Инициализация и константы

- Генерация и назначение констант (k)

- Расширение сообщения (message schedule W)

- Битовые операции: ROTR, SHR, Ch, Maj, Σ

- Функция сжатия и основной цикл

- Пошаговый пример для короткого сообщения

- Формат вывода и представление хеша

- Псевдокод и реализации на популярных языках

- Особенности реализации в JavaScript и PHP

- Оптимизации и ускорение

- Аппаратное ускорение: ASIC и GPU

- Безопасность и криптоанализ SHA-256

- Типичные угрозы и уязвимости при использовании

- Практические применения и интеграции

- SHA-256 в блокчейне и майнинге

- Тестовые векторы и верификация реализации

- Инструменты и библиотеки для тестирования

- Частые ошибки и отладка реализации

- Сравнение с другими хеш-функциями: SHA-1, SHA-3, BLAKE2

- Когда использовать HMAC-SHA256 или KDF на базе SHA-256

- Рекомендации для разработчиков

Что такое SHA-256

SHA-256 — это криптографическая хеш-функция из семейства SHA-2. Она берет произвольный вход и выдает 256-битный (32-байтный) результат. Результат всегда одной длины, независимо от размера входа. Алгоритм детерминированный: один и тот же вход всегда даст тот же хеш. Малейшее изменение в данных приводит к полностью другому хешу. Я отмечаю это как эффект лавины. Основные свойства, которые я считаю важными:

| Свойство | Краткое объяснение |

|---|---|

| Фиксированная длина | Вывод 256 бит независимо от входа |

| Односторонность | По хешу нельзя восстановить исходные данные |

| Стойкость к коллизиям | Найти две разные строки с одинаковым хешем чрезвычайно трудно |

| Детерминированность | Одинаковые входы — одинаковые выходы |

Я использую SHA-256 для контроля целостности, подписи данных, генерации уникальных идентификаторов и в блокчейнах. Важно помнить: SHA-256 не предназначен для безопасного хранения паролей без дополнительных мер. Для паролей лучше применять KDF или HMAC поверх SHA-256.

История и стандартизация SHA-256

Мне нравится знать контекст. SHA-256 появился как часть семейства SHA-2. NIST объявил SHA-2 в начале 2000-х после того, как слабости SHA-1 стали очевидны. Цель была простая. Сделать более надежный и быстрый алгоритм для современных систем.

В 2001 году NIST опубликовал спецификацию SHA-2, включающую SHA-224, SHA-256, SHA-384 и SHA-512.

Дальше SHA-256 был формализован в стандартах FIPS. Со временем стандарт дорабатывали. В 2015 году вышел FIPS 180-4 с уточнениями. Государственные и коммерческие проекты начали переводить примеры и библиотеки на SHA-2 из-за повышенной безопасности по сравнению с SHA-1. Я отмечаю ключевые вехи:

- 1993—1995: появились первые версии SHA (SHA-0, SHA-1).

- 2001: публикация SHA-2 (включая SHA-256).

- 2015: обновление стандарта FIPS 180-4 с уточнениями и рекомендациями.

Сегодня SHA-256 признан и широко внедрен. Его используют в сертификатах, протоколах TLS, блокчейн-решениях и верификации загрузок программного обеспечения.

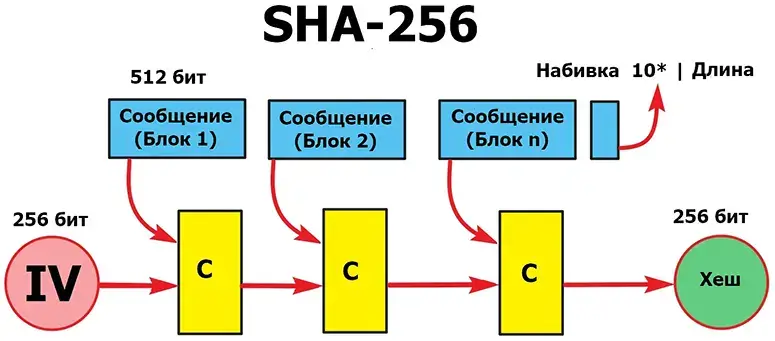

Алгоритм sha 256: обзор архитектуры

Дальше я разберу архитектуру алгоритма sha 256. Построение понятное, если разбить на этапы. В основе лежит сжатие 512-битного блока в 256-битный контекст. Для каждого блока используются 64 раунда. Внутри работают 32-битные слова и простые битовые операции. Такой подход делает алгоритм быстрым на обычных процессорах и легко реализуемым в аппаратуре.

Ключевые компоненты архитектуры я вижу так:

- Инициализационные значения: восемь 32-битных регистров.

- Константы K[0..63] для каждого раунда.

- Расширение сообщения в расписание W[0..63].

- Основной цикл из 64 раундов с функциями Ch, Maj и сигмами.

- Сложение по модулю 2^32 для обновления состояния.

Ниже таблица параметров, которые я постоянно проверяю при реализации:

| Параметр | Значение |

|---|---|

| Размер блока | 512 бит |

| Размер слова | 32 бита |

| Число раундов | 64 |

| Вывод | 256 бит |

Порядок работы выглядит так. Сначала идёт предварительная обработка и разбиение на блоки. Потом для каждого блока строится расписание W. Затем я выполняю 64 раунда обновления восьми рабочих регистров. После всех блоков результат собирается в итоговый хеш. Я отмечаю, что все операции — битовые и арифметические по модулю 2^32. Это дает предсказуемую и высокопроизводительную реализацию на C, JS или ассемблере.

Предварительная обработка и разбиение на блоки

Я поясню, как входное сообщение превращается в удобный для алгоритма набор блоков. В SHA-256 всё строится вокруг 512-битных блоков. Перед обработкой сообщение дополняют. Это важно для корректного вычисления хэша.

Шаги предобработки я вижу так:

- К сообщению дописывают одиночный бит 1 (0x80 в первом свободном байте).

- Добавляют нули до тех пор, пока длина (в битах) не станет равна 448 по модулю 512.

- В конец добавляют 64-битное представление исходной длины сообщения. Представление в битах. Оно записано в формате big-endian.

Результат предобработки — последовательность 512-битных блоков, готовых к хешированию.

Я часто повторяю, что эти шаги гарантируют однозначность. Даже если два сообщения отличаются длиной, их хэши будут отличаться. Это базовая часть любого хэш-алгоритма, включая SHA-256.

| Компонент | Биты | Описание |

|---|---|---|

| Данные + 0x80 | variable | Исходная последовательность с дописанным 1-битом |

| Дополняющие нули | до 448 | Выравнивание блока |

| Длина | 64 | Big-endian, длина в битах |

Формат блока и порядок байтов

Каждый 512-битный блок разбивается на шестнадцать 32-битных слов. Их обычно обозначают W0..W15. Слово состоит из четырёх байтов. Байты в слове идут в порядке big-endian. Это значит: старший байт первым.

Если я беру блок и читаю его как поток байтов, то для W0 я беру первые четыре байта и интерпретирую их как 32-бита в big-endian. Так повторяю для всех шестнадцати слов. Неправильный порядок байтов — частая причина ошибок при реализации.

Инициализация и константы

Перед обработкой блоков я инициализирую восемь 32-битных регистра. Они хранят текущее состояние хэша. Начальные значения фиксированы. Они взяты из дробной части квадратных корней первых простых чисел. Это стандартный шаг SHA-256.

| Регистр | Начальное значение (hex) |

|---|---|

| h0 | 0x6a09e667 |

| h1 | 0xbb67ae85 |

| h2 | 0x3c6ef372 |

| h3 | 0xa54ff53a |

| h4 | 0x510e527f |

| h5 | 0x9b05688c |

| h6 | 0x1f83d9ab |

| h7 | 0x5be0cd19 |

Эти значения не секретны. Я использую их как отправную точку. После обработки всех блоков регистры объединяются в итоговый хэш.

Генерация и назначение констант (k)

В SHA-256 есть 64 константы k[0..63]. Они используются в каждом раунде сжатия. Константы получены из дробной части кубических корней первых 64 простых чисел. Такой выбор даёт каждая константа уникальное значение и хорошее распределение битов.

Ниже — первые восемь констант для ориентира:

| i | k[i] (hex) |

|---|---|

| 0 | 0x428a2f98 |

| 1 | 0x71374491 |

| 2 | 0xb5c0fbcf |

| 3 | 0xe9b5dba5 |

| 4 | 0x3956c25b |

| 5 | 0x59f111f1 |

| 6 | 0x923f82a4 |

| 7 | 0xab1c5ed5 |

В каждой итерации основного цикла я складываю текущие слова состояния с соответствующей k[i]. Это добавляет «непредсказуемость» в процесс сжатия. Константы помогают устранить симметрии и упрощают криптоанализ.

k — публичные, но их происхождение математически мотивировано и стабильно.

Расширение сообщения (message schedule W)

Я разворачиваю каждый 512-битный блок в массив W длиной 64 слова по 32 бита. Первые 16 слов W0..W15 получаю напрямую из блока. Остальные слова формирую по правилу. Это ключевой этап перед циклом сжатия.

Формула, которую я применяю для t от 16 до 63:

- W[t] = σ1(W[t-2]) + W[t-7] + σ0(W[t-15]) + W[t-16] (все операции по модулю 2^32)

Где малые сигмы определены как:

- σ0(x) = ROTR7(x) XOR ROTR18(x) XOR SHR3(x)

- σ1(x) = ROTR17(x) XOR ROTR19(x) XOR SHR10(x)

Я хочу, чтобы вы запомнили простую идею: расширение распространяет влияние каждого бита исходного блока на всю последовательность W. Благодаря этому даже маленькое изменение в исходном сообщении сильно меняет последующие слова и итоговый SHA хэш.

| Индекс | Источник |

|---|---|

| 0..15 | из блока (big-endian) |

| 16..63 | вычисляются по формуле с σ0 и σ1 |

При реализации я всегда проверяю, что все сдвиги и циклические ротации корректно работают для 32-битных слов. Ошибки в этой части — одна из самых частых причин неверных хэшей в SHA-реализациях.

Битовые операции: ROTR, SHR, Ch, Maj, Σ

Я объясню простыми словами операции, которые лежат в основании SHA-256. Они выглядят страшно, если на них смотреть первый раз. На деле это набор сдвигов, ротаций и простых битовых функций. Они дают ту самую смесь линейных и нелинейных действий, которая делает хэш устойчивым.

Вот основные операции и что они делают.

| Операция | Описание | Формула (кратко) |

|---|---|---|

| ROTR(n, x) | Циклический сдвиг вправо на n бит. Биты, сдвинутые вправо, возвращаются налево. | ROTR(n,x) = (x >>> n) | (x << (32 — n)) |

| SHR(n, x) | Логический сдвиг вправо. Освободившиеся слева биты заполняются нулями. | SHR(n,x) = x >>> n |

| Ch(x,y,z) | Выбирает биты из y или z в зависимости от битов x. Работает как «если x бит = 1, взять y, иначе z». | Ch(x,y,z) = (x & y) ^ (~x & z) |

| Maj(x,y,z) | Берёт большинство битов. Для каждого бита возвращает 1, если хотя бы два входа имеют 1. | Maj(x,y,z) = (x & y) ^ (x & z) ^ (y & z) |

| Σ0, Σ1 (большие Сигмы) | Комбинации ротаций, дают сложные линейные преобразования. Обозначают Σ0 и Σ1 в алгоритме. | Σ0(x) = ROTR(2,x) ^ ROTR(13,x) ^ ROTR(22,x) Σ1(x) = ROTR(6,x) ^ ROTR(11,x) ^ ROTR(25,x) |

| σ0, σ1 (малые сигмы) | Похожи на большие, но с другими смещениями и с SHR. Используются при расширении сообщения. | σ0(x) = ROTR(7,x) ^ ROTR(18,x) ^ SHR(3,x) σ1(x) = ROTR(17,x) ^ ROTR(19,x) ^ SHR(10,x) |

Почему всё это важно. ROTR сохраняет все биты, просто меняет их позицию. SHR теряет старшие биты. Ch и Maj добавляют нелинейность. Σ и σ смешивают биты на разных масштабах. В сумме это даёт хорошее перемешивание входных данных по 32-битным словам.

ROTR и SHR — это инструменты. Ch и Maj — нелинейные переключатели. Σ и σ — миксеры, которые разбавляют корреляции.

Функция сжатия и основной цикл

Функция сжатия — это сердце SHA-256. Она берёт 512‑битный блок сообщения и текущий 256‑битный контекст (восемь 32‑битных слов). Затем прогоняет 64 раунда. В каждом раунде меняются рабочие регистры a..h. В конце итог прибавляется к контексту.

Алгоритм цикла в упрощённом виде:

- Задаём рабочие регистры a=h0, b=h1, …, h=h7.

- Готовим расписание сообщения W[0..63]. Первые 16 слов — это блок, далее слова вычисляются через σ0/σ1.

- Для t от 0 до 63 считаем:

- T1 = h + Σ1(e) + Ch(e,f,g) + K[t] + W[t]

- T2 = Σ0(a) + Maj(a,b,c)

- Обновляем регистры:

- h = g

- g = f

- f = e

- e = d + T1 (mod 2^32)

- d = c

- c = b

- b = a

- a = T1 + T2 (mod 2^32)

- После всех раундов прибавляем a..h к h0..h7 по модулю 2^32.

Важные детали. Все арифметические операции выполняются по 32‑битам с переполнением (mod 2^32). Константы K[t] фиксированы и берутся из таблицы. W[t] зависит от блока и расширяется с помощью σ0 и σ1. Пара простых битовых функций и сложений создаёт сильное перемешивание.

| Компонент | Роль |

|---|---|

| W[t] | Содержит разложение блока на слова и расширение для 64 раундов |

| K[t] | Фиксированные константы, добавляют «независимый шум» в каждый раунд |

| Σ и σ | Перемешивают биты и разрушают линейные зависимости |

Пошаговый пример для короткого сообщения

Разберём краткий пример на сообщении «abc». Я не буду вычислять все 64 раунда вручную. Покажу ключевые шаги и первые значения, чтобы стало ясно, как это работает.

Шаг 1. Представление и паддинг. Байты «a»,»b»,»c» — это 0x61 0x62 0x63. Добавляем 0x80, затем нули, затем 64‑битную длину сообщения (в битах). Длина 24 -> 0x0000000000000018. Первое 32‑битное слово блока:

| W[0] | 0x61626380 |

|---|---|

| W[1]..W[14] | 0x00000000 (в основном нули каджое слово) |

| W[15] | 0x00000018 (длина в битах) |

Шаг 2. Инициализация регистров. Использую стандартные h0..h7: 0x6a09e667, 0xbb67ae85, 0x3c6ef372, 0xa54ff53a, 0x510e527f, 0x9b05688c, 0x1f83d9ab, 0x5be0cd19.

Шаг 3. Первый раунд (t=0). Берём W[0] = 0x61626380 и K[0] = 0x428a2f98. Считаем:

- Σ1(e) = ROTR(6,e) ^ ROTR(11,e) ^ ROTR(25,e)

- Ch(e,f,g) = (e & f) ^ (~e & g)

- T1 = h + Σ1(e) + Ch(e,f,g) + K[0] + W[0] (все по модулю 2^32)

- Σ0(a) = ROTR(2,a) ^ ROTR(13,a) ^ ROTR(22,a)

- Maj(a,b,c) = (a & b) ^ (a & c) ^ (b & c)

- T2 = Σ0(a) + Maj(a,b,c) (mod 2^32)

- Новые a..h: a = T1 + T2, e = d + T1 и т.д.

Шаг 4. Повторяем для t=1..63. W[t] для t>15 получается при помощи σ0 и σ1. В конце блока прибавляем получившиеся a..h к исходным h0..h7 по модулю 2^32. Это даст итоговый 256‑битный контекст для «abc».

Если любопытно, полная таблица W[0..63] и все 64 раунда легко посчитать с помощью кода. Ручные вычисления утомительны, но принцип прост: ротации, логика, сложения по 32‑битам.

Формат вывода и представление хеша

Когда все блоки обработаны, у нас остаются восемь 32‑битных слов h0..h7. Они формируют 256‑битный результат. Правило простое: берем h0, затем h1 и так далее. Сливаем их в последовательность байтов в порядке big-endian (старший байт первого слова — первым).

Чаще всего вывод представляют в шестнадцатеричном виде. Каждое 32‑битное слово даёт 8 шестнадцатеричных символов. В итоге получаем 64‑символьную hex‑строку. Пример для пустой строки известен и часто используется в тестах.

| Формат | Описание | Пример вывода |

|---|---|---|

| Hex (lowercase) | Стандартный человекочитаемый вид | e3b0c44298fc1c149afbf4c8996fb924… (64 символа) |

| Hex (uppercase) | Тот же, но буквы в верхнем регистре | E3B0C44298FC1C1… |

| Base64 | Компактный бинарный вариант, удобен для протоколов | 47DEQpj8… |

Нужно помнить про порядок байтов. SHA-256 определяет big-endian вывод. Это важно при тестировании и при сравнении реализаций. Если вывести слова в little-endian, строка будет неправильной.

Совет: при отладке сравнивайте тестовые векторы из RFC. Они однозначно говорят, какой порядок байтов и какой формат вывода использовать.

Псевдокод и реализации на популярных языках

Я предпочитаю сначала понимать логику в виде простого псевдокода. Он помогает увидеть структуру без деталек реализации. Ниже — компактный и понятный вариант, который легко перенести на любой язык.

// Псевдокод SHA-256 (очень упрощённо)

initialize H[0..7] с константами

for каждый 512-битный блок M:

W = расширить M до 64 слов

a,b,c,d,e,f,g,h = H[0..7]

for t от 0 до 63:

T1 = h + Σ1(e) + Ch(e,f,g) + K[t] + W[t]

T2 = Σ0(a) + Maj(a,b,c)

h = g

g = f

f = e

e = d + T1

d = c

c = b

b = a

a = T1 + T2

H[i] = H[i] + a..h

вывести H как 256-битный хэш

Этот псевдокод отражает основные шаги: инициализация, расширение сообщения, 64 раунда и финальное добавление. Я рекомендую тестировать реализацию на проверенных векторах и шаг за шагом сравнивать промежуточные значения.

Особенности реализации в JavaScript и PHP

Я часто пишу реализацию SHA-256 на JavaScript и PHP. Оба языка удобны, но требуют внимания к битовым операциям.

- JavaScript: все числа — 64‑битные float, но битовые операции работают как 32‑бит signed. Нужно приводить к unsigned: x >>> 0. Использую TypedArray (Uint8Array, Uint32Array) и TextEncoder для корректной обработки байтов.

- PHP: есть встроенная функция hash(‘sha256’, $data). Для ручной реализации применяю pack/unpack и & 0xFFFFFFFF для имитации 32‑битного поведения. Следить за знакомым целым важно.

// JS — маленькая подсказка

function rotr(x, n){ return (x >>> n) | (x << (32-n)); } // >>> чтобы получить unsigned

// PHP — небольшая иллюстрация

function add32($a, $b){ return ($a + $b) & 0xFFFFFFFF; }

В JavaScript легче делать асинхронную обработку больших данных. В PHP стоит использовать встроенные хэш-функции, если нужна надёжность и скорость.

Оптимизации и ускорение

Я обычно делю оптимизацию на несколько направлений. Первое — алгоритмическое. Второе — микрооптимизации в коде. Третье — использование возможностей платформы.

- Предкомпиляция констант K и начальных H. Это убирает лишние вычисления.

- Уменьшение аллокаций. Повторно использовать буферы и массивы.

- Развёртка циклов. Иногда даёт заметный выигрыш в производительности.

- Обработка нескольких блоков за проход при наличии ресурсов.

- Использование SIMD/автоматической векторизации в C/C++.

| Приём | Эффект |

|---|---|

| Предкомпилировать константы | Малые, но стабильные ускорения |

| Использовать TypedArray в JS | Значительно быстрее, чем строки |

| SIMD / векторизация | Большой выигрыш на больших объёмах |

Я тестирую изменения профайлером. Только так можно понять, что действительно ускоряет в конкретной среде.

Аппаратное ускорение: ASIC и GPU

ASIC и GPU решают разные задачи. Я кратко объясню, где что лучше.

- ASIC — специализированные чипы. Очень энергоэффективны. Используются там, где нужна максимальная скорость и низкое потребление. Главная область применения — майнинг биткоина.

- GPU — гибкая параллельная платформа. Подходит для массовых параллельных вычислений. Удобна для брутфорса и валидации большого числа хэшей одновременно.

Если вам нужна абсолютная скорость и экономия энергии — выбирайте ASIC. Нужна гибкость и массовый параллелизм — GPU.

При работе с GPU учитывайте накладные расходы на передачу данных на устройство. Для ASIC важна конвейеризация и латентность. Оба подхода требуют специализированной оптимизации и внимательного тестирования.

Безопасность и криптоанализ SHA-256

Я часто рассказываю коллегам, что SHA-256 остается одним из самых надёжных хэш-алгоритмов на практике. Его дизайн ориентирован на стойкость к коллизиям и предобразным атакам. На данный момент не найдено эффективных практических способов получить коллизию или найти предобраз для полной 256-битной версии. Теоретические атаки существуют только для уменьшенного числа раундов. Они интересны исследователям, но не ломают реальную безопасность.

Важно понимать границы. Полная стойкость равна около 2^128 для коллизий по принципу «битовой силы». Это очень много. Даже мощные кластеры и специализированные чипы не стоят близко к такой работе. Квантовые алгоритмы, вроде Гровера, снижают сложность вдвое по степени, но не в разы. То есть безопасность эквивалентна примерно 128 битам против квантовых атак. Для большинства практических приложений этого пока достаточно.

Я также отмечаю: криптоанализ показывает, что проблемы чаще возникают не в самом алгоритме, а в способе его применения. Неправильное использование хэша для паролей, для создания макросов аутентификации или без разделения доменов приносит уязвимости. Нельзя полагаться только на SHA-256 для всех задач. В важных сценариях применяйте HMAC, KDF и специализированные алгоритмы для хранения паролей.

Типичные угрозы и уязвимости при использовании

Здесь я перечислю реальные угрозы, с которыми сталкивался на проектах. Понимание их помогает избежать ошибок.

- Атака расширением длины (length extension). Я видел, как разработчики использовали простой хэш для подписи сообщений. Это было уязвимо. Решение — HMAC или явная схема разделения.

- Неправильное хранение паролей. Хэш пароля с одиночным SHA-256 легко поддаётся брутфорсу. Решение — Argon2, bcrypt или scrypt с солью и параметрами работы.

- Сторонние утечки констант и ключей. Реализация должна быть в константном времени для секретных операций, чтобы избежать тайминг-атак.

- Плохая организация соли и доменных разделителей. Это упрощает атаки с предвычисленными таблицами.

| Угроза | Практическая значимость | Как защититься |

|---|---|---|

| Коллизии | Низкая | Следить за обновлениями криптоанализа; при необходимости переходить на SHA-3/BLAKE2 |

| Атака расширением длины | Средняя — при неправильном использовании | Использовать HMAC или протоколы с явной длиной |

| Брутфорс паролей | Высокая — если использовать прямой SHA-256 | Применять KDF и соль |

| Сайден-канал атаки | Зависит от реализации | Константное время, проверенные библиотеки |

Я всегда говорю: безопасность — это не только алгоритм. Это ещё и способ, в который вы его используете.

Практические применения и интеграции

Я использовал SHA-256 в самых разных задачах. Он хорош для проверки целостности файлов. Подходит для цифровых подписей как часть схемы. В TLS и сертификатах SHA-256 долгое время был стандартом. Программы контроля версий, например Git, применяют SHA-1 исторически, но для новых систем SHA-256 — частый выбор.

Ниже я перечислю типичные применения и дам советы по интеграции.

- Проверка целостности файлов и артефактов. Я использую SHA-256 для быстрых интегритетных проверок при доставке сборок.

- Верификация цифровых подписей. Здесь SHA-256 работает в паре с RSA или ECDSA.

- HMAC для аутентификации сообщений. Я предпочитаю HMAC-SHA256 вместо простого хэша для подписи данных.

- Криптографические протоколы и блокчейн. SHA-256 широко используется в цепочках блоков и в майнинге некоторых сетей.

- Хеширование идентификаторов и индексов. Для генерации уникальных, предсказуемых идентификаторов SHA-256 подойдёт, но помните о приватности.

Советы по интеграции:

- Используйте проверенные библиотеки. Не пытайтесь писать реализацию с нуля, если не нужно.

- Для паролей применяйте KDF. SHA-256 не заменит Argon2.

- Если нужна аутентификация сообщений — берите HMAC-SHA256.

- Добавляйте соль и контекст. Это предотвращает предвычисленные атаки.

В конце отмечу: SHA-256 — надёжный инструмент. Он не универсален. Я всегда оцениваю задачу и выбираю подходящий инструмент. Часто это SHA-256. Иногда — что-то другое.

SHA-256 в блокчейне и майнинге

Я часто объясняю SHA-256 так: это кирпичик, который делает блокчейн надёжным. В биткоине и в ряде других криптосистем SHA-256 применяется для двух задач. Первая — это доказательство работы, которое мы называем майнингом. Вторая — это построение дерева Меркла для транзакций в блоке.

В майнинге хеш-функция используется как проверяемая сложная задача. Я пробую разные nonce. Каждая попытка генерирует новый хеш блока. Если хеш меньше целевого значения — блок принят. Это простая идея. На практике нужна огромная вычислительная мощь. ASIC и GPU применяют SHA-256 в экстремальном масштабе.

Дерево Меркла экономит место и упрощает доказательство включения транзакции. Я могу взять хеш каждой транзакции, затем попарно объединять и хешировать их снова. В итоге получаю корневой хеш. Его записывают в заголовке блока. Чтобы доказать включение транзакции, достаточно показать набор соседних хешей по пути к корню.

| Применение | Роль SHA-256 |

|---|---|

| Майнинг | Поиск nonce, удовлетворяющего сложности (Proof-of-Work) |

| Дерево Меркла | Агрегация хешей транзакций, проверяемая структура |

| Подписи и адреса | Компонент для получения адресов (в связке с RIPEMD-160 и др.) |

Я всегда обращаю внимание: биткоин использует двойной SHA-256 (SHA256(SHA256(data))). Это важно при совместимости с большинством реализаций.

Тестовые векторы и верификация реализации

Когда я реализую SHA-256, первым делом прогоняю стандартные тестовые векторы. Они простые. Они быстро показывают ошибки в порядках байтов, падднинге или константах. Ниже несколько общепринятых векторов, которые я использую в первую очередь.

| Вход | SHA-256 (hex) |

|---|---|

| пустая строка («» ) | e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855 |

| abc | ba7816bf8f01cfea414140de5dae2223b00361a396177a9cb410ff61f20015ad |

| The quick brown fox jumps over the lazy dog | d7a8fbb307d7809469ca9abcb0082e4f8d5651e46d3cdb762d02d0bf37c9e592 |

Процедура верификации у меня обычно такая:

- Вычисляю хеш реализованной функцией для тестовых входов.

- Сравниваю с известными значениями из таблицы.

- Если несоответствие — проверяю паддинг и порядок байтов.

- Далее прогоняю длинные сообщения и случайные данные.

Для строгой валидации я использую векторы NIST и RFC. Они включают граничные случаи: сообщения, длина которых близка к 512 битам, и очень большие сообщения.

Инструменты и библиотеки для тестирования

Я не пишу всё с нуля, если могу сравнить с проверенным инструментом. Вот набор, который мне помогает.

- OpenSSL — быстрая проверка через команду dgst: удобный эталон.

- Python (hashlib) — скрипты для пакетного тестирования и генерации векторов.

- Node.js (crypto) — тесты для веб-реализаций и интерактивная проверка.

- PHP (hash) — полезно при разработке для веба и интеграционных тестов.

- Go / Rust — стандартные библиотеки, пригодные как референс.

- Valgrind, AddressSanitizer — для поиска ошибок памяти в реализациях на C/C++.

- Фаззеры (например AFL) — помогают находить граничные ошибки в обработке входа.

Примеры команд, которые я часто использую: openssl dgst -sha256 file.txt node -e «const crypto=require(‘crypto’); console.log(crypto.createHash(‘sha256’).update(‘abc’).digest(‘hex’))»

Частые ошибки и отладка реализации

Я столкнулся с одним и тем же набором ошибок в разных реализациях. Вот что чаще всего ломает правильный результат.

- Неправильный порядок байтов (endianness) при разбиении на слова.

- Ошибки в паддинге: неверная добавка 0x80 или длины в конце.

- Неправильные константы k или начальные хеши H0..H7.

- Переполнение при операциях со знаковыми типами в языках, где нужно использовать unsigned.

- Ошибки в расширении сообщения W (не те сдвиги/ротирования).

- Неправильное представление выходного хеша (endianness при выводе hex).

Как я отлаживаю эти ошибки. Сначала делаю минимальный набор тестов. Беру пустую строку. Беру «abc». Сравниваю промежуточные состояния с референсом. Если проблема остаётся, печатаю внутренние регистры a..h после каждого раунда. Это быстро указывает на раунд, где значение уходит в неверную область.

| Проблема | Как найти |

|---|---|

| Паддинг | Проверяю последние 64 бита блока; сравниваю длину в битах |

| Endian | Проверяю первые 4 байта слов W[0]; ожидаю big-endian интерпретацию |

| Константы | Сравниваю k[i] с таблицей FIPS 180-4 |

Ещё несколько практических советов от меня. Проводите тесты по частям: сначала блоки и паддинг, потом W, затем один раунд функции сжатия. Используйте референсную библиотеку для пошагового сравнения. Логи делайте компактными: выводите только отличающиеся байты или слова. Это экономит время и делает отладку менее утомительной.

Сравнение с другими хеш-функциями: SHA-1, SHA-3, BLAKE2

Я часто сталкиваюсь с вопросом: чем SHA-256 отличается от других хешей. Приведу простое сравнение. Оно поможет выбрать правильный инструмент для конкретной задачи.

| Алгоритм | Длина вывода | Безопасность (на практике) | Скорость | Тип задач |

|---|---|---|---|---|

| SHA-1 | 160 бит | Уязвим. Коллизии найдены. | Быстрый | Устаревшее применение, совместимость |

| SHA-256 | 256 бит | Надежен на сегодня | Средний | Цифровые подписи, блокчейн, HMAC |

| SHA-3 (Keccak) | Гибкий, часто 256 бит | Современная конструкция, устойчива к другим классам атак | Медленнее SHA-256 в ПО, эффективен в аппаратуре | Альтернатива при высоких требованиях к безопасности |

| BLAKE2 | Обычно 256 или 512 бит | Очень безопасен и быстрый | Очень быстрый | Пароли, хеширование файлов, HMAC-подобные задачи |

Я бы так резюмировал. SHA-1 сегодня не рекомендую. SHA-256 — хороший универсал. SHA-3 — это запасной вариант с другой внутренней структурой. BLAKE2 выигрывает по скорости и подходит для большинства прикладных задач. Выбор зависит от приоритетов: совместимость, скорость или алгоритмическая новая конструкция.

Коллизии — это когда два разных входа дают одинаковый хеш. Для SHA-1 это уже не гипотеза. Для SHA-256 на практике коллизий не найдено.

Когда использовать HMAC-SHA256 или KDF на базе SHA-256

Я разделяю сценарии на простые и критичные. HMAC-SHA256 нужен для проверки целостности и аутентичности сообщений. Примеры: токены, подписи API-запросов, webhooks. HMAC быстрый и проверенный.

- Используйте HMAC-SHA256, если нужно подтвердить, что сообщение не изменили и что оно от доверенного отправителя.

- Применяйте HMAC вместе с безопасным управлением ключами. Ключ должен быть случайным и достаточно длинным.

Для хранения паролей и извлечения ключей HMAC-подобных лучше использовать KDF на базе SHA-256, но с параметрами замедления. Примеры: PBKDF2-HMAC-SHA256, HKDF.

- Для паролей я рекомендую Argon2. Если нужно совместимость, PBKDF2-HMAC-SHA256 с высоким числом итераций подойдет.

- Для генерации ключей из секретов выбираю HKDF на базе SHA-256. Он прост и безопасен при правильном использовании.

Не используйте простой хеш для паролей. Не сравнивайте хеши обычным оператором — делайте сравнение константного времени.

Рекомендации для разработчиков

Я работал с разными реализациями. На практике важно соблюдать простые правила. Они экономят время и защищают систему.

- Не придумывайте свою криптографию. Используйте проверенные библиотеки.

- Для сообщений выбирайте HMAC-SHA256 или AEAD-режимы (например, AES-GCM). AEAD предпочтительнее, если нужен и шифр и аутентификация.

- Для паролей применяйте специализированные KDF: Argon2, scrypt или PBKDF2 с высокими параметрами.

- Храните соль и параметры KDF рядом с хешем. Соль должна быть уникальной и случайной.

- Делайте сравнение в константное время, чтобы избежать утечек через тайминг.

- Следите за обновлениями библиотек и стандарты. Патчи важны.

| Проверка | Что сделать |

|---|---|

| Библиотеки | Выбрать проверенные реализации и следить за CVE |

| Параметры KDF | Установить время/память, тестировать на целевой платформе |

| Ключи | Генерировать криптостойкими генераторами, хранить безопасно |

Маленький совет: протестируйте вашу реализацию на стандартных тестовых векторах и на реальной нагрузке. Это спасёт от многих проблем.

Если хотите, могу помочь с конкретной проверкой кода или выбором библиотеки под ваш стек. Напишите задачу, и мы разберёмся шаг за шагом.